|

V

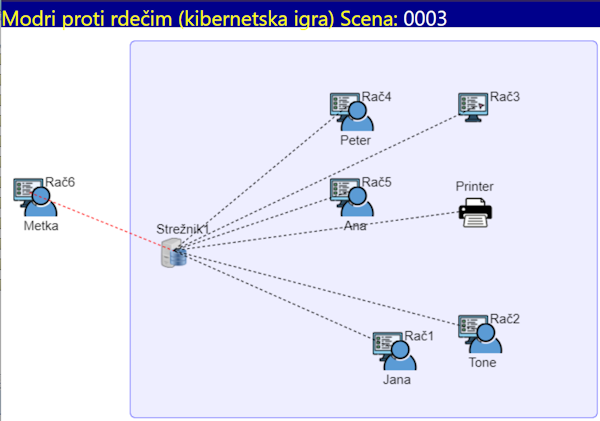

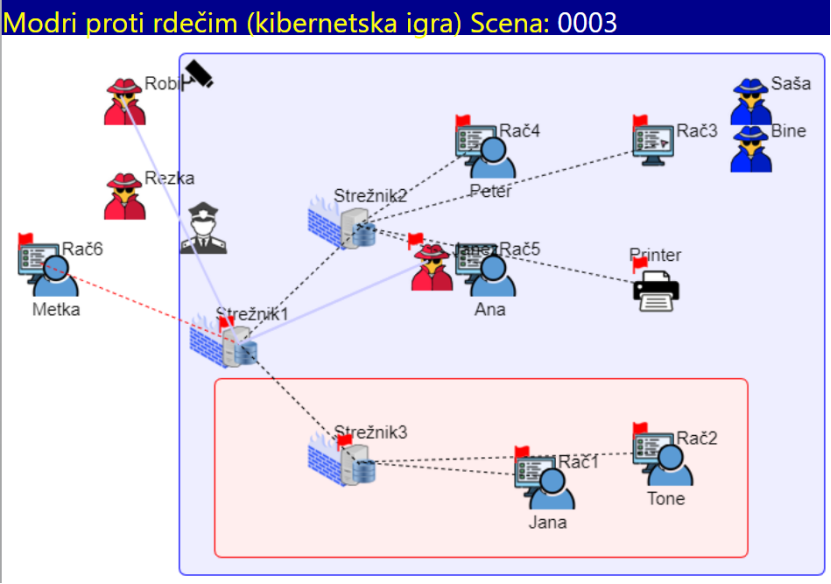

simulacijo lahko vpletemo tudi koncept zavzema zastavic (Capture the

flag), kakršno srečujemo tudi v tekmovanjih iz kibernetske

varnosti. Tako bi lahko simulirali krajo podatkov ali

opreme. Vidnost zastavic vklaplja in izklaplja predavatelj na svojem

zaslonu desno spodaj.

Rdečo zastavico lahko na primer član rdeče ekipe ukrade tako, da vstopi v varovani prostor in se dovolj približa neki napravi.

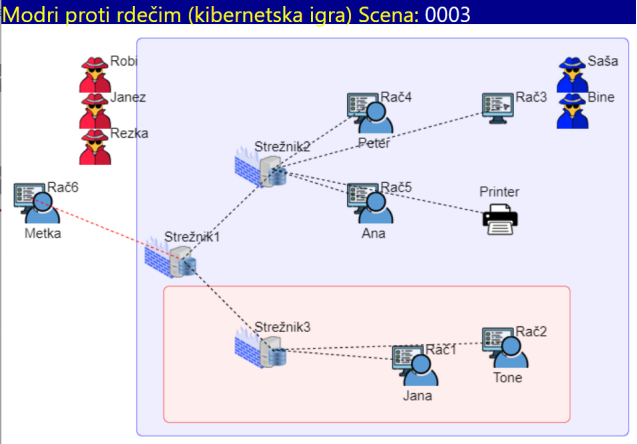

Komentar slike:

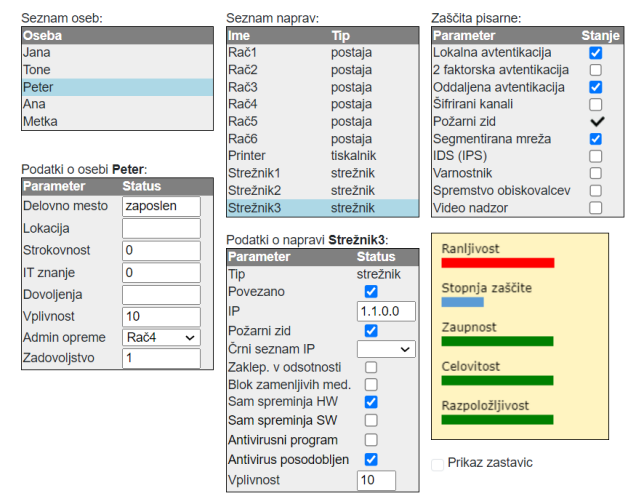

Modra ekipa je vzpostavila video nadzor, nastavila varnostnika,

segmentirala interno omrežje in namestila požarne zidove na

strežnike in tako izboljšala zaščito varovanega objekta.

Vendar

je kljub temu prišlo do kraje zastavice, ki jo je z enega obiskanega

računalnika vzel nepridiprav (član rdeče ekipe) in tako simuliral krajo

podatkov ali (dela) opreme. Morda sta bila video nadzor ali namestitev

varnostnika prepozna. Seveda lahko do kraje pride tudi ob prisotnosti

video nadzora in varnostnika, a bi v tem primeru modra ekipa imela na

voljo vsaj forenzične podatke.

|